Informationssicherheit

Normen haben eine regulatorische Relevanz unter:

Cyber Resilience Act (CRA)

Der Cyber Resilience Act (CRA), oder Verordnung (EU) 2024/2847 über horizontale Cybersicherheitsanforderungen für Produkte mit digitalen Elementen, schafft erstmals einheitliche Regeln für die IT-Sicherheit in der EU. Erfasst sind nahezu alle Produkte, die direkt oder indirekt mit einem Netzwerk oder dem Internet verbunden werden können, darunter Betriebssysteme, Office-Programme, IoT-Geräte, Industriesteuerungen und viele weitere Anwendungen. Hersteller, Importeure und Händler müssen die im CRA festgelegten Anforderungen an Cybersicherheit, Schwachstellenmanagement und Support über den gesamten Lebenszyklus der Produkte hinweg erfüllen.

Inhalte der Normen:

Die Normen im CRA lassen sich in drei Gruppen einteilen:

Typ A: Grundlegende Prinzipien

Typ B: Einzelne Anforderungen über alle Produktgruppen hinweg // produktunabhängige technische Maßnahmen

Typ C: Spezifisch für einzelne Produktklassen und ermöglichen eine Konformitätsvermutung

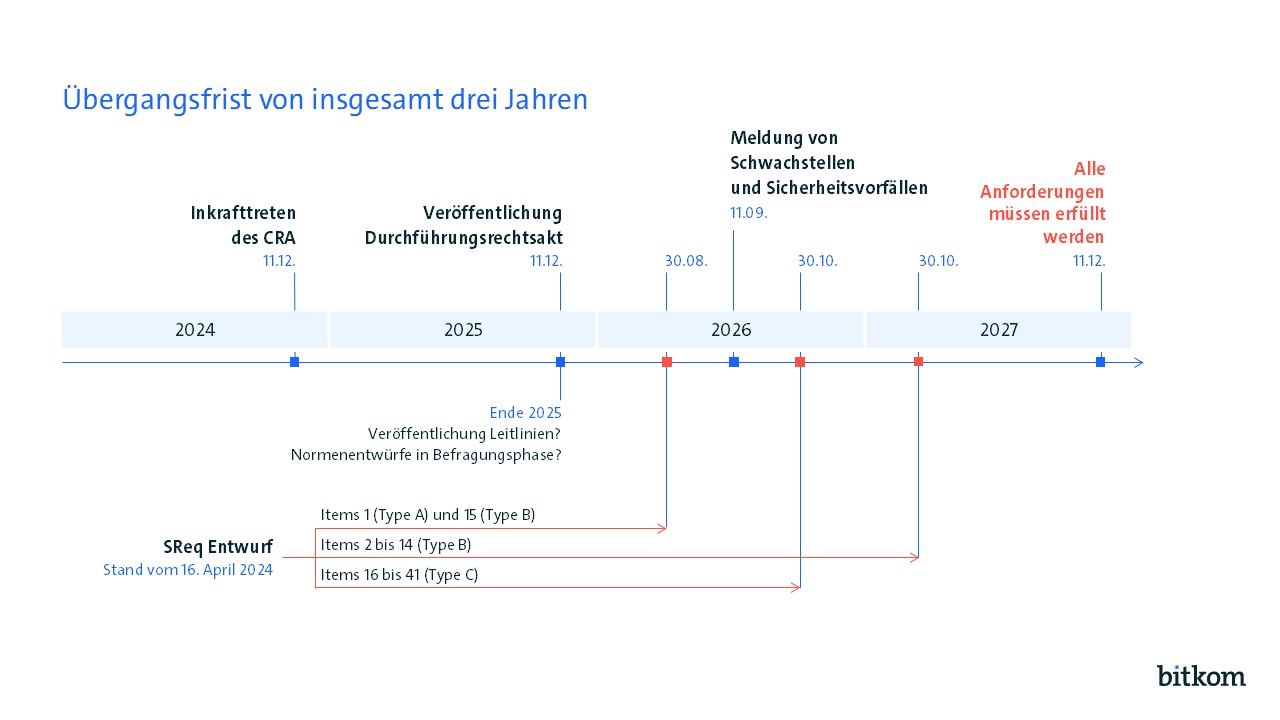

Timeline der Normen:

Die Standardisierung erfolgt gestaffelt: Zunächst werden bis Ende August 2026 die Standards vom Typ A sowie Anforderungen zum Umgang mit Schwachstellen (Typ B) erwartet. Im Oktober 2026 sollen die produktklassenspezifischen Standards vom Typ C folgen, bevor im Oktober 2027 die detaillierten, produktunabhängigen technischen Maßnahmen (Typ B) finalisiert werden sollen.

EU Cybersecurity Act (CSA)

Der Cybersecurity Act (CSA), oder Verordnung (EU) 2019/881 über ENISA und die Zertifizierung der Cybersicherheit von IKT-Produkten, IKT-Diensten und IKT-Prozessen, ist seit Juni 2019 in Kraft. Er stärkt das Mandat der Europäischen Agentur für Cybersicherheit ENISA dauerhaft und schafft zugleich einen europäischen Rechtsrahmen für Cybersicherheitszertifizierungen. Ziel ist es, mehr Vertrauen und einheitliche Anforderungen im Binnenmarkt für digitale Produkte und Dienste zu schaffen.

Bezug zu Standards:

Ein zentrales Schema ist die EUCC (EU Cybersecurity Certification Scheme for ICT Products), das auf der internationalen Norm ISO/IEC 15408 (Common Criteria) basiert und die bisherigen nationalen Zertifizierungen ablöst.

Timeline der EUCC:

Die EUCC wurde im Januar 2024 durch die Kommission angenommen. Der offizielle Start der Anwendung wird nach einer Übergangsphase für die Mitgliedstaaten erfolgen, in der nationale Zertifizierungen schrittweise durch EUCC ersetzt werden. Perspektivisch ist vorgesehen, weitere Zertifizierungsschemata für Cloud-Dienste und 5G aufzubauen, um den CSA als umfassendes Instrument für europäische Cybersicherheitszertifizierung zu etablieren.

Radio Equipment Directive (RED)

Die Radio Equipment Directive (RED), oder Richtlinie 2014/53/EU über Funkanlagen regelt Marktzulassung und Verkauf im Europäischen Binnenmarkt von allem, was mit einer Frequenz unter 3000 GHz kommuniziert. Das schließt beispielsweise Mobilfunk, WLAN und Bluetooth mit ein, und betrifft somit Handys, WLAN-Router, Smartwatches und vieles mehr. Seit dem 01.08.2025 gilt für Geräte und der RED die Delegierten Verordnung (EU) 2022/30, welche Bestimmungen zu Cybersicherheit und Datenschutz enthält.

Inhalte der Normen:

Die Bestimmungen zu Cybersecurity der RED sind in drei grundlegenden Anforderungen festgelegt – Artikel 3(3)(d), (e) und (f):

- Schutz des Netzwerkes

- Schutz von Daten und Privatsphäre der Nutzer

- Schutz vor Betrug bei finanziellen Transaktionen

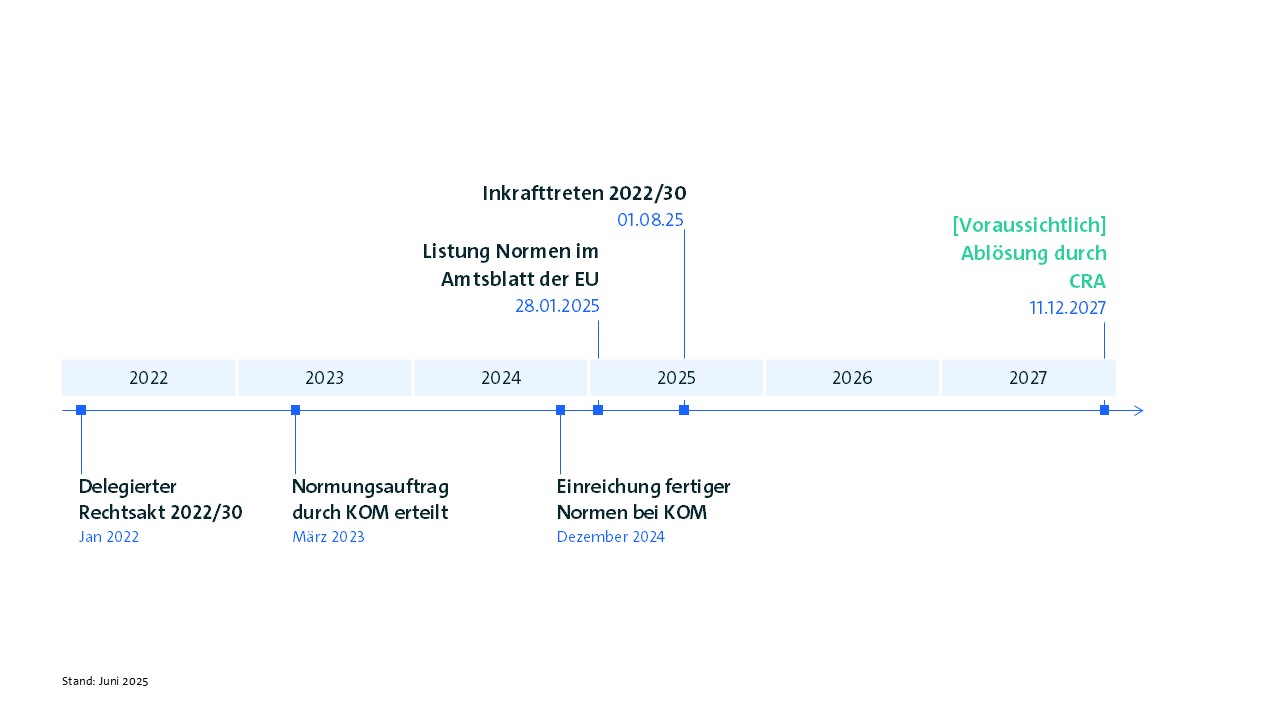

Timeline der Normen:

Die RED-Normen wurden unter der Nummer EN 18031 im Januar 2025 im Amtsblatt der EU gelistet und bieten die Konformitätsvermutung. Vorsicht: die Normenteile EN 18031-2:2024 und EN 18031-3:2024, also zu Datenschutz und Schutz von finanziellen Transaktionen wurde mit Restriktionen gelistet.

Management- und Prozessnormen

CAN/CSA ISO/IEC 27034-1: Anwendungsicherheit

| Name | Information technology — Security techniques — Application security |

| Regulatorische Relevanz | CRA |

| Beschreibung | ISO/IEC 27034 ist ein internationaler Standard, der Leitlinien für die Integration von Sicherheit in Anwendungsprozesse bietet. Er ist anwendbar auf interne Entwicklungen, Drittanbieteranwendungen und ausgelagerte Entwicklungs- oder Betriebsprozesse. Der Standard hilft Organisationen, Sicherheitskontrollen für Anwendungen zu definieren, zu implementieren und zu bewerten, um die Informationssicherheit zu gewährleisten. |

ETSI TS 103 485 V1.1.1: Datenschutz

| Name | CYBER; Mechanisms for privacy assurance and verification |

| Regulatorische Relevanz | CRA |

| Beschreibung | Dieses Dokument mit technischen Spezifikationen beschreibt Mechanismen zur Gewährleistung des Datenschutzes unter Verweis auf Dokumente zu den Common Criteria und zur DSGVO. |

ISO 9001: Qualitätsmanagementsysteme

| Name | Qualitätsmanagementsysteme - Anforderungen |

| Regulatorische Relevanz | NIS2, CRA |

| Beschreibung | Die ISO 9001 ist eine international anerkannte Norm, die Anforderungen an ein Qualitätsmanagementsystem (QMS) stellt. Ziel der ISO 9001 ist es, Unternehmen dabei zu unterstützen, ihre Prozesse prozessorientiert zu steuern und kontinuierlich zu verbessern, um eine hohe Kundenzufriedenheit durch die zuverlässige Erfüllung von Kundenanforderungen zu erreichen. Die Norm fordert unter anderem Kundenorientierung, Führungsverantwortung, Einbeziehung von Mitarbeitenden, risikobasiertes Denken und eine klare Dokumentation sowie Steuerung der Prozesse. Sie ist branchenunabhängig anwendbar und bildet die Grundlage für die Zertifizierung von Qualitätsmanagementsystemen weltweit. |

ISO 15408: Evaluationskriterien für IT-Sicherheit

| Name | Informationssicherheit, Cybersicherheit und Schutz der Privatsphäre - Evaluationskriterien für IT-Sicherheit |

| Regulatorische Relevanz | CRA |

| Beschreibung | Diese Norm listet eine Reihe von Sicherheitsfunktionskomponenten auf, die im Fachjargon der Common Criteria als Grundlage für Sicherheitsfunktionsanforderungen definiert sind. Insbesondere der Abschnitt „Eingeschränkte Fähigkeiten und Verfügbarkeit” definiert Anforderungen zur Einschränkung der Fähigkeiten (d. h. eine Funktion sollte nur die für ihren eigentlichen Zweck erforderlichen Fähigkeiten bereitstellen) und der Verfügbarkeit (d. h. die Verwendung einer bestimmten Funktion sollte eingeschränkt werden, wenn sie nicht benötigt/erforderlich ist) von Funktionen. Dies ist nützlich, um Designprinzipien wie das Prinzip der geringsten Privilegien und die Minimierung der Angriffsfläche durchzusetzen. |

ISO 18045: Bewertung der IT-Sicherheit

| Name | Informationssicherheit, Cybersicherheit und Schutz der Privatsphäre - Evaluationskriterien für IT-Sicherheit - Methodik für die Bewertung der IT-Sicherheit |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die Norm definiert die Mindestmaßnahmen und eine systematische Methodik, die von Evaluatoren anzuwenden sind, um IT-Sicherheitsbewertungen gemäß der ISO/IEC 15408 (Bewertungskriterien für IT-Sicherheit) durchzuführen. Sie beschreibt, wie die in der ISO/IEC 15408 definierten Kriterien und Evaluationsnachweise zu nutzen sind, um die Sicherheit von IT-Produkten und -Systemen objektiv zu bewerten. Ziel der Norm ist es, eine konsistente, nachvollziehbare und reproduzierbare Bewertung der IT-Sicherheit sicherzustellen. |

ISO 22301: Business Continuity Management System

| Name | Sicherheit und Resilienz - Business Continuity Management System - Anforderungen |

| Regulatorische Relevanz | NIS2 |

| Beschreibung | Dieses Dokument legt Anforderungen fest, um ein Managementsystem zu verwirklichen, aufrechtzuerhalten und zu verbessern, um sich gegen Störungen zu schützen, die Wahrscheinlichkeit ihres Auftretens zu vermindern, sich auf diese vorzubereiten, auf diese zu reagieren und sich von diesen zu erholen, wann immer sie auftreten. Dieses Dokument kann dazu genutzt werden, die Befähigung einer Organisation zur Erfüllung ihrer eigenen Erfordernisse und Verpflichtungen in Bezug auf die Aufrechterhaltung der Betriebsfähigkeit zu bewerten. Die Internationale Norm (ISO 22301:2019) wurde vom Technischen Komitee ISO/TC 292, Security and resilience, erarbeitet. Für die deutsche Mitarbeit ist der Gemeinschaftsausschuss NA 175-00-05 GA „Sicherheit und Business Continuity“ im DIN-Normenausschuss Organisationsprozesse (NAOrg) verantwortlich. |

ISO 27001: Informationssicherheitsmanagementsysteme

| Name | Informationssicherheit, Cybersicherheit und Datenschutz - Informationssicherheitsmanagementsysteme - Anforderungen |

| Regulatorische Relevanz | EU DORA, EU NIS2, EU GDPR, KWG, TKG |

| Beschreibung | Die ISO 27001 ist eine international anerkannte Norm für Informationssicherheitsmanagementsysteme (ISMS) und legt Anforderungen an Aufbau, Betrieb und kontinuierliche Verbesserung eines ISMS fest. Ziel ist es, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen durch systematische Maßnahmen zu gewährleisten und Risiken im Umgang mit Daten gezielt zu kontrollieren. Die Norm gilt branchenübergreifend und sorgt insbesondere durch klare Regeln, Verantwortlichkeiten und dokumentierte Sicherheitsmaßnahmen für einen wirksamen Schutz sensibler Informationen. |

ISO 27002: Informationssicherheitsmaßnahmen

| Name | Informationssicherheit, Cybersicherheit und Schutz der Privatsphäre - Informationssicherheitsmaßnahmen |

| Regulatorische Relevanz | EU DORA, EU NIS2, EU GDPR, KWG, TKG |

| Beschreibung | Die ISO 27002 gibt Empfehlungen für das Informationssicherheitsmanagement zur Anwendung durch diejenigen Personen, die in einer Organisation für die Einführung, Implementierung und Erhaltung der Sicherheit verantwortlich sind. Diese sollten eine gemeinsame Basis zur Entwicklung von organisationsbezogenen Sicherheitsnormen und effektiven Sicherheitsmanagementpraktiken bilden und Vertrauen in die Geschäftsbeziehungen zwischen Organisationen herstellen. |

ISO 27005: Handhabung von Informationssicherheitsrisiken

| Name | Informationssicherheit, Cybersicherheit und Datenschutz - Leitfaden zur Handhabung von Informationssicherheitsrisiken |

| Regulatorische Relevanz | - |

| Beschreibung | Die ISO/IEC 27005 ist eine internationale Norm für das Management von Informationssicherheitsrisiken, die Organisationen dabei unterstützt, Risiken systematisch zu identifizieren, zu bewerten und zu behandeln. Sie ergänzt die ISO 27001 und gibt keine festen Methoden vor, sondern ermöglicht eine an die spezifischen Bedürfnisse der Organisation angepasste Vorgehensweise im Risikomanagement für Informationssicherheit. Ziel ist es, durch die strukturierte Risikoanalyse und -behandlung die Sicherheit von Informationen zu gewährleisten und kontinuierlich zu verbessern. Die Norm unterstützt insbesondere beim Aufbau und der Weiterentwicklung eines Informationssicherheits-Managementsystems (ISMS) mit Fokus auf Risikomanagementprozesse. |

ISO 27017: Informationssicherheitsmaßnahmen für Cloud Dienste

| Name | Informationstechnik - Sicherheitsverfahren - Anwendungsleitfaden für Informationssicherheitsmaßnahmen basierend auf ISO/IEC 27002 für Cloud Dienste |

| Regulatorische Relevanz | - |

| Beschreibung | Die ISO/IEC 27017 ist eine internationale Norm, die speziell Leitlinien und zusätzliche Sicherheitskontrollen für das Management der Informationssicherheit in Cloud-Umgebungen bereitstellt. Sie ergänzt die ISO 27001 und ISO 27002 um konkrete Maßnahmen und Implementierungsempfehlungen, die sowohl für Cloud-Anbieter als auch für Cloud-Kunden gelten. Schwerpunkte sind die Zuordnung von Verantwortlichkeiten, Schutz und Trennung virtueller Umgebungen, sichere Konfiguration sowie das Management von Cloud-spezifischen Risiken und Prozessen. |

ISO 27036, Teile 1 bis 3: Lieferantenbeziehungen

| Name | Cybersecurity - Supplier relationships |

| Regulatorische Relevanz | CRA |

| Beschreibung | Diese Norm behandelt die Informationssicherheit in Lieferantenbeziehungen. Sie enthält Leitlinien zum Management von Informationssicherheitsrisiken im Zusammenhang mit Lieferanten und externen Entwicklern. Dies kann für SBOM im Kontext der Software-Lieferkette relevant sein. |

ISO 27701: Datenschutz-Informationsmanagementsysteme

| Name | Informationssicherheit, Cybersicherheit und Schutz der Privatsphäre - Datenschutz-Informationsmanagementsysteme - Anforderungen und Leitlinien |

| Regulatorische Relevanz | CRA |

| Beschreibung | Diese Norm ist eine Erweiterung der Normen ISO 27001 und 27002 in Bezug auf das Datenschutzmanagement. Sie enthält Anforderungen und Kontrollen für dieses spezifische Thema und eine Zuordnung zu relevanten Normen und Rechtsvorschriften, wie beispielsweise der DSGVO. |

ISO 29100: Rahmenwerk für Datenschutz

| Name | Informationstechnik - Sicherheitsverfahren - Rahmenwerk für Datenschutz |

| Regulatorische Relevanz | CRA |

| Beschreibung | Diese Norm bietet einen allgemeinen Rahmen für den Schutz personenbezogener Daten in IKT-Systemen. Obwohl sie recht allgemein gehalten ist und keine konkreten Anforderungen und Kontrollen enthält, umfasst sie erläuternde Abschnitte zu wichtigen Datenschutzkonzepten, darunter die Datenminimierung. |

ISO 29147: Offenlegung von Schwachstellen

| Name | Informationstechnik - Sicherheitstechniken - Offenlegung von Schwachstellen |

| Regulatorische Relevanz | CRA |

| Beschreibung | Dieses Dokument enthält Anforderungen und Empfehlungen für Anbieter zur Offenlegung von Sicherheitslücken in Produkten und Diensten. Die Offenlegung von Sicherheitslücken ermöglicht es Benutzern, ein technisches Sicherheitslücken-Management gemäß ISO/IEC 27002:2013 durchzuführen. Durch die Offenlegung von Sicherheitslücken können Benutzer ihre Systeme und Daten schützen, defensive Investitionen priorisieren und Risiken besser einschätzen. Das Ziel der Offenlegung von Sicherheitslücken besteht darin, das mit der Ausnutzung von Sicherheitslücken verbundene Risiko zu verringern. Eine koordinierte Offenlegung von Sicherheitslücken ist besonders wichtig, wenn mehrere Anbieter betroffen sind. |

ISO 30111: Behandlung von Schwachstellen

| Name | Informationstechnik - IT-Sicherheitsverfahren - Prozesse für die Behandlung von Schwachstellen |

| Regulatorische Relevanz | CRA |

| Beschreibung | Diese Norm enthält Richtlinien zur Verarbeitung und Behebung potenzieller Schwachstelleninformationen in einem Produkt oder Onlinedienst. Sie gilt für Anbieter, die mit Sicherheitslücken befasst sind. Die Zielgruppe für dieses Dokument umfasst Entwickler, Anbieter, Bewerter und Nutzer von Produkten und Dienstleistungen der Informationstechnologie. |

ISO 31000: Risikomanagement

| Name | Risikomanagement - Leitlinien |

| Regulatorische Relevanz | - |

| Beschreibung | Die ISO 31000 ist eine international anerkannte Norm für Risikomanagement, die Prinzipien, Rahmenbedingungen und Prozesse für den systematischen Umgang mit Risiken in Organisationen definiert. Sie unterstützt Unternehmen dabei, Risiken zu identifizieren, bewerten, steuern und überwachen, um bessere Entscheidungen zu treffen und Unsicherheiten zu reduzieren. Die Norm ist branchenübergreifend anwendbar und betrachtet Risiken sowohl negativ als auch positiv, um die Erreichung von Zielen sicherzustellen. ISO 31000 bildet einen Top-Down-Ansatz, bei dem Risikomanagement als Führungsaufgabe verstanden wird, und ist kompatibel mit anderen Managementsystemen. |

ISO/IEC TS 19249: Sichere Produktentwicklung

| Name | Informationstechnik - IT-Sicherheitsverfahren - Katalog von Architektur- und Designprinzipien für sichere Produkte, Systeme und Anwendungen |

| Regulatorische Relevanz | CRA |

| Beschreibung | Dieses technische Spezifikationsdokument beschreibt einige Grundsätze für die Sicherheitsgestaltung, die bei der Entwicklung eines sicheren Produkts hilfreich sind. In der Liste ist auch der Grundsatz der Minimierung der Angriffsfläche enthalten, der den Kern dieser Anforderung bildet. Der Beschreibung folgt ein konkretes Beispiel für die Anwendung dieses Grundsatzes. |

ISO/IEC TS 27034-5-1: Datenstrukturen

| Name | Information technology - Application security - Part 5-1: Protocols and application security controls data structure, XML schemas |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die Norm definiert XML-Schemas, die den Mindestumfang an Informationsanforderungen und wesentlichen Attributen von ASCs sowie die Aktivitäten und Rollen des Application Security Life Cycle Reference Model (ASLCRM) aus ISO/IEC 27034-5 implementieren. |

Technische Grundlagen

CAN/CSA-ISO/IEC 9797, Teile 1 bis 3: Message Authentication Codes

| Name | Information technology – Security techniques – Message Authentication Codes (MACs) |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die Normenreihe ISO/IEC 9797 legt ein Rahmenwerk für die Erzeugung von Message Authentication Codes (MACs) fest, um die Unverfälschtheit und nachweisbare Authentizität von Nachrichten in IT-Systemen zu gewährleisten. Sie definiert verschiedene MAC-Algorithmen, die auf Blockchiffren (Teil 1), dedizierten Hash-Funktionen (Teil 2) bzw. universellen Hash-Funktionen (Teil 3) basieren. Ziel ist der Schutz von digitalen Nachrichten vor unbemerkter Manipulation und die sichere Authentisierung der Kommunikationspartner durch den Nachweis des Besitzes eines geheimen Schlüssels. Schlüsselmanagement und weiterführende Anwendungsregeln sind nicht Teil des Scopes der Norm. |

CSA ISO/IEC 13888-1: Unleugbarkeit

| Name | Information security — Non-repudiation |

| Regulatorische Relevanz | CRA |

| Beschreibung | Standard für Mechanismen zur Unleugbarkeit unter Verwendung kryptografischer Techniken, der auf die Generierung von Nachweisen zu relevanten Ereignissen abzielt. Er kann auf die Aufzeichnung und Überwachung von Aktivitäten gemäß den Anforderungen angewendet werden, wobei der Schwerpunkt auf der Unleugbarkeit liegt. |

CSA ISO/IEC 14888, Teile 1 bis 3: Digitale Signaturen

| Name | IT Security techniques — Digital signatures with appendix |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ISO/IEC 14888, Teile 1 bis 3, legt Verfahren für digitale Signaturen mit Anhang fest, um Authentizität, Integrität und Nichtabstreitbarkeit zu gewährleisten. Teil 1 beschreibt die konzeptionellen Grundlagen und Abläufe, Teil 2 spezifiziert faktorisierungsbasierte und Teil 3 diskreter-Logarithmus-basierte Verfahren. Die Norm unterstützt deterministische und randomisierte Signaturen; die Wahl des Teils richtet sich nach Kryptoplattform und Sicherheitszielen. |

CSA ISO/IEC 22237: Rechenzentren

| Name | Information technology — Data centre facilities and infrastructures — Part 1: General concepts |

| Regulatorische Relevanz | CRA |

| Beschreibung | Diese Norm beschreibt die Grundsätze für die Verfügbarkeit, Zuverlässigkeit und Ausfallsicherheit von Rechenzentren, die als Schlüsselelement für die Unterbringung und Unterstützung der Verarbeitung, Speicherung und Übertragung von IT-Daten angesehen werden. Die Verfügbarkeit wird auch als Kriterium für die Klassifizierung von Rechenzentren herangezogen. |

ISO 9796, Teile 2 und 3: Digitale Signaturschemata

| Name | Informationstechnik - IT-Sicherheitsverfahren - Digitale Signaturschemata welche die Nachricht wieder herstellenInformation technology – Open Systems Interconnection – Security frameworks for open systems: Confidentiality Framework |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ISO/IEC 9796, Teile 2 und 3, definiert digitale Signaturverfahren, bei denen sich die Originalnachricht ganz oder teilweise direkt aus der Signatur wiederherstellen lässt. Dadurch werden Authentizität und Integrität sichergestellt und Speicher- bzw. Übertragungsaufwand reduziert. Part 2 basiert auf der Faktorisierung großer Zahlen, Part 3 auf dem diskreten Logarithmusproblem; beide spezifizieren deterministische und randomisierte Verfahren für unterschiedliche kryptographische Plattformen. |

ISO18031: Generierung von zufälligen Bit

| Name | Informationstechnik – Sicherheitsverfahren – Generierung von zufälligen Bit |

| Regulatorische Relevanz | CRA |

| Beschreibung | ISO/IEC 18031 definiert die grundlegenden Komponenten und Eigenschaften von Hardware- und Software-basierten Zufallsbitgeneratoren. Sie dient als Leitfaden zur Gestaltung, Bewertung und sicheren Nutzung der erzeugten Zufallsbits, ohne konkrete Implementierungsdetails vorzugeben. (Cybersecurity Navigator) |

ISO 18033, Teile 1 bis 7: Verschlüsselungsalgorithmen

| Name | Informationssicherheit - Verschlüsselungsalgorithmen |

| Regulatorische Relevanz | CRA |

| Beschreibung | - |

ISO 24760, Teile 1 bis 3: Identitätsmanagement

| Name | Informationstechnik – Sicherheitsverfahren – Rahmenwerk für Identitätsmanagement |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ISO/IEC 24760 ist eine Normenreihe für Identitätsmanagement in IT-Systemen und bietet ein Rahmenwerk zur sicheren Verwaltung und Verarbeitung von Identitätsinformationen. Teil 1 definiert grundlegende Begriffe und Konzepte, während die Teile 2 und 3 eine Referenzarchitektur sowie praktische Umsetzungshinweise liefern. Die Norm unterstützt Organisationen beim Aufbau strukturierter und interoperabler Identitätsmanagementsysteme, um Zugriffe effektiv zu steuern und die Sicherheit zu gewährleisten. |

ISO 29146: Zugangsverwaltung

| Name | Informationstechnologie - Sicherheitstechniken - Ein Rahmenwerk für die Zugangsverwaltung |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ISO/IEC 29146:2016 beschreibt ein Rahmenwerk für das Access Management zur sicheren Steuerung von Zugriffsrechten auf IT-Ressourcen in verteilten Netzwerken. Sie definiert zentrale Begriffe, Architektur und Funktionen für die Verwaltung von Zugriffsprozessen. Physische Zugangskontrollen sind nicht Teil der Norm (ISO) |

ISO9798, Teile1 bis 6: Entitätsauthentifizierung

| Name | Informationstechnik – Sicherheitsverfahren – Entitätsauthentifizierung |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ISO/IEC 9798 ist eine Normenreihe, die verschiedene kryptografische Verfahren zur sicheren Authentifizierung von Entitäten (z. B. Nutzer oder Systeme) definiert. Sie umfasst sechs Teile, die unterschiedliche Methoden wie symmetrische Verschlüsselung, digitale Signaturen oder manuelle Authentifizierung beschreiben. Die Normen unterstützen die Verifizierung von Identitäten und den Schutz von Kommunikationsprozessen. Sie ist eine wichtige Grundlage für sichere Authentifizierungsprotokolle in der IT-Sicherheit. |

ITU-T X.805: Ende-zu-Ende Kommunikation

| Name | Security architecture for systems providing end-to-end communications |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ITU-T X.805 definiert ein umfassendes Sicherheitsmodell für End-to-End-Kommunikationssysteme, das Sicherheitsmaßnahmen in acht Dimensionen wie Zugriffskontrolle, Authentifizierung und Datenschutz gliedert. Die Architektur berücksichtigt drei Sicherheitsebenen – Infrastruktur, Dienste und Anwendungen – und sorgt so für einen systematischen Schutz aller Netzwerkkomponenten und Dienste. Dadurch wird die Vertraulichkeit, Integrität und Verfügbarkeit der Kommunikation in komplexen Netzwerken gewährleistet. |

ITU-T X.812: Zugangsverwaltung

| Name | Information technology – Open Systems Interconnection – Security frameworks for open systems: Access Control Framework |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ITU-T X.812 definiert ein umfassendes Rahmenwerk für Zugriffskontrollmechanismen in offenen IT-Systemen (OSI). Sie beschreibt die grundlegenden Konzepte, Sicherheitsrichtlinien und Architekturen zur Steuerung und Durchsetzung von Zugriffsrechten auf Ressourcen. Dabei werden verschiedene Zugriffssteuerungsdienste und -mechanismen erläutert sowie deren Managementanforderungen und Interaktionen mit anderen Sicherheitsdiensten wie Authentifizierung und Audit behandelt (ITU). |

ITU-T X.814: Vertraulichkeitsdienste in offenen IT-Systemen

| Name | Information technology – Open Systems Interconnection – Security frameworks for open systems: Confidentiality Framework |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ITU-T X.814 definiert ein allgemeines Rahmenwerk für die Bereitstellung von Vertraulichkeitsdiensten in offenen IT-Systemen (OSI). Sie beschreibt Konzepte und Mechanismen, mit denen Vertraulichkeit von Informationen in Netzwerken gewährleistet werden kann, sodass unautorisiertes Offenlegen oder Abfangen von Daten vermieden wird. Die Norm fokussiert auf den Schutz der Informationsvertraulichkeit als wesentlichen Sicherheitsaspekt. |

ITU-T X.815: Integrität für Offene Systeme

| Name | Information technology – Open Systems Interconnection – Security frameworks for open systems: Integrity framework. |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ITU-T X.815 (11/1995) definiert ein Rahmenwerk für die Anwendung digitaler Signaturen in offenen IT-Systemen (OSI). Sie beschreibt Konzepte und Mechanismen zur Gewährleistung von Authentizität, Integrität und Nichtabstreitbarkeit von Nachrichten über digitale Signaturen und legt fest, wie diese Signaturen in OSI-Protokollen eingesetzt werden können. Die Norm fokussiert auf die sichere Bindung von Nachrichtendaten und Identitäten durch kryptographische Verfahren und unterstützt damit die vertrauenswürdige Kommunikation in offenen Netzwerken. Dabei ist X.815 ein ergänzender Standard, der auf allgemeinen Sicherheitsprinzipien und kryptographischen Mechanismen aufbaut, um digitale Signaturen handhabbar und interoperabel in OSI-Kontexten zu machen |

ITU-T X.1253: Identitätsmanagement

| Name | Security Guidelines for Identity Management Systems |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ITU-T X.1253 gibt Richtlinien zur sicheren Gestaltung und Nutzung von Identitätsmanagementsystemen. Sie behandelt IdM-Modelle, identifiziert Bedrohungen und bietet Hinweise zum Schutz, etwa durch sichere Netzwerke, Zugriffskontrollen und verschlüsselte Kommunikation. Außerdem berücksichtigt sie Datenschutz und steuert die Interoperabilität zwischen verschiedenen IdM-Systemen. |

Branchen- und Produktspezifische Normen

DIN EN 18031-1: Funkanlagen mit Internetanschluss

| Name | Gemeinsame Sicherheitsanforderungen für Funkanlagen - Teil 1: Funkanlagen mit Internetanschluss |

| Regulatorische Relevanz | RED |

| Beschreibung | Diese Norm legt Prüfverfahren und Bedingungen fest, die sicherstellen, dass Funkanlagen keine schädlichen Auswirkungen auf Netzwerke oder deren Betrieb haben. |

DIN EN 18031-2: Funkanlagen, die Daten verarbeiten

| Name | Gemeinsame Sicherheitsanforderungen für Funkanlagen - Teil 2: Funkanlagen, die Daten verarbeiten, insbesondere internetfähige Funkanlagen, Kinderbetreuungsfunkanlagen, Spielzeugfunkanlagen und tragbare Funkanlagen |

| Regulatorische Relevanz | RED |

| Beschreibung | Diese Norm legt Prüfverfahren und Bedingungen für datenverarbeitende Funkanlagen wie internetfähige Geräte, Funkanlagen für die Kinderbetreuung, Spielzeugfunkgeräte und tragbare (wearable) Funkanlagen zum Schutz personenbezogener Daten fest. |

DIN EN 18031-3: Funkgeräte, die virtuelles Geld oder Geldwerte verarbeiten

| Name | Gemeinsame Sicherheitsanforderungen für Funkgeräte - Teil 3: Internetfähige Funkgeräte, die virtuelles Geld oder Geldwerte verarbeiten |

| Regulatorische Relevanz | RED |

| Beschreibung | Diese Norm legt Prüfverfahren und Bedingungen für Funkanlagen, die virtuelle Währungen oder Geldwerte verarbeiten zum Schutz vor Betrug fordert fest. |

IEC 62443-3-2: Sicherheitsrisikobeurteilung

| Name | IT-Sicherheit für industrielle Automatisierungssysteme - Teil 3-2: Sicherheitsrisikobeurteilung und Systemgestaltung |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die Norm definiert Anforderungen und Maßnahmen für die Sicherheitsrisikobeurteilung eines industriellen Automatisierungs- und Steuerungssystems (IACS). Sie beschreibt, wie ein betrachtetes System (System Under Consideration, SUC) in Sicherheitszonen (Zones) und Verbindungswege (Conduits) aufgeteilt wird, wie das Risiko für jede Zone und jeden Conduit bewertet wird und wie Sicherheitsziele (Target Security Levels, SL-T) festgelegt und dokumentiert werden. Ziel ist es, durch diesen risikobasierten Ansatz geeignete Sicherheitsmaßnahmen für das Gesamtsystem zu planen und umzusetzen. |

IEC 62443-4-1: sichere Produktentwicklung

| Name | IT-Sicherheit für industrielle Automatisierungssysteme - Teil 4-1: Anforderungen an den Lebenszyklus für eine sichere Produktentwicklung |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die EN IEC 62443-4-1:2018 definiert Anforderungen an den Lebenszyklus für die sichere Entwicklung von Produkten in industriellen Automatisierungs- und Steuerungssystemen (IACS). Die Norm legt fest, wie Hersteller Sicherheitsaspekte während der Produktentwicklung und Wartung systematisch berücksichtigen müssen, um IT-Sicherheitsrisiken zu minimieren und sichere Produkte bereitzustellen. Sie umfasst Prozesse, Maßnahmen und Verantwortlichkeiten im gesamten Produktlebenszyklus, um die Integrität, Vertraulichkeit und Verfügbarkeit der Produkte in industriellen Umgebungen zu gewährleisten. |

IEC 62443-4-2: Komponenten industrieller Automatisierungssysteme

| Name | IT-Sicherheit für industrielle Automatisierungssysteme – Teil 4-2: Technische Sicherheitsanforderungen an Komponenten industrieller Automatisierungssysteme |

| Regulatorische Relevanz | CRA |

| Beschreibung | EN IEC 62443-4-2 spezifiziert technische Sicherheitsanforderungen für Komponenten industrieller Automatisierungssysteme basierend auf sieben grundlegenden Sicherheitsanforderungen (wie Authentifizierung, Zugriffskontrolle, Systemintegrität etc.). Ziel ist es, Sicherheitsrisiken durch Angriffe zu reduzieren und klare Sicherheitsniveaus (Security Levels) für Komponenten zu definieren. Die Norm ergänzt die Systemanforderungen der IEC 62443-3-3 durch detaillierte Vorgaben auf Komponentenebene. |

ETSI EN 303 645 V2.1.1: IoT-Geräte für Verbraucher

| Name | Cyber Security for Consumer Internet of Things: Baseline Requirements |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die ETSI EN 303 645 definiert Basissicherheitsanforderungen an IoT-Geräte für Verbraucher. Der generische Charakter der Norm ermöglicht es, das breite Spektrum an Geräten im IoT-Umfeld abzudecken. Dabei richtet sich die Norm hauptsächlich an die Gerätehersteller. Diese können die Anforderungen freiwillig bei der Entwicklung (Security by Design) und Herstellung ihrer Produkte umsetzen (BSI). |

IEC 62443-2-1: Patch-Management

| Name | IT-Sicherheit für industrielle Automatisierungssysteme - Teil 2-1: Anforderungen an ein IT-Sicherheitsprogramm für IACS-Betreiber |

| Regulatorische Relevanz | CRA |

| Beschreibung | Behandelt Patch-Management und Updates im Zusammenhang mit industriellen Automatisierungs- und Steuerungssystemen. |

ISO/SAE 21434: Straßenfahrzeuge - Cybersecurity engineering

| Name | Straßenfahrzeuge - Cybersecurity engineering |

| Regulatorische Relevanz | - |

| Beschreibung | Die ISO/SAE 21434 ist eine Norm für Cybersecurity im Automobilbereich, die Anforderungen zum Schutz vernetzter Fahrzeuge über ihren gesamten Lebenszyklus definiert. Sie behandelt Risikobewertungen, Bedrohungsanalysen und organisatorische Maßnahmen, um Cyberrisiken zu minimieren. Die Norm unterstützt Hersteller und Zulieferer bei der sicheren Entwicklung und dem Betrieb von Fahrzeugen. |

ITU-T X.1214: Sicherheitsbewertung in TK-Netzen

| Name | Security assessment techniques in telecommunication/information and communication technology networks |

| Regulatorische Relevanz | CRA |

| Beschreibung | Die Norm beschreibt standardisierte Methoden zur Sicherheitsbewertung von softwarebasierten Komponenten in Telekommunikations- und ICT-Netzen. Sie umfasst u. a. Schwachstellenanalyse, Code-Reviews, Fuzzing, Binäranalyse und Penetrationstests, um bekannte und unbekannte Sicherheitslücken systematisch zu erkennen und zu beheben. Ziel ist die einheitliche Verbesserung der Netzsicherheit gegen interne und externe Angriffe in leitungs- und paketvermittelten Umgebungen. |

ITU-T Y.4810: Internet of Things

| Name | Requirements for data security of heterogeneous Internet of things devices |

| Regulatorische Relevanz | CRA |

| Beschreibung | ITU-T Y.4810 (11/2021) legt Anforderungen an die Datensicherheit heterogener Geräte im Internet der Dinge (IoT) unter bestimmten Anwendungsszenarien fest. Ziel ist es, als allgemeine Referenzempfehlung zu dienen und die Sicherheit von IoT-Daten über verschiedene Gerätetypen hinweg zu gewährleisten. Die Norm adressiert dabei spezifische Sicherheitsanforderungen, die helfen sollen, Risiken für Daten innerhalb vielfältiger IoT-Ökosysteme zu minimieren. |